Cisco Vpn Beallitas

A Cisco VPN Beállításának Részletes Útmutatója a Biztonságos Hálózati Kapcsolathoz

Napjainkban, amikor a távoli munkavégzés egyre elterjedtebbé válik, a biztonságos hálózati kapcsolat kiépítése kulcsfontosságúvá vált mind a vállalatok, mind az egyéni felhasználók számára. A Cisco VPN (Virtual Private Network) egy robusztus és megbízható megoldás, amely lehetővé teszi a titkosított adatátvitelt a nyilvános hálózatokon keresztül, ezáltal biztosítva az adatok védelmét és a privát szférát. Ez a részletes útmutató végigvezeti Önt a Cisco VPN beállításának folyamatán, kitérve a különböző konfigurációs lehetőségekre és a lehetséges problémák elhárítására.

Miért Válasszuk a Cisco VPN-t?

A Cisco a hálózati eszközök és megoldások piacán világszerte elismert vezető szereplő. A Cisco VPN technológiája a megbízhatóság, a biztonság és a skálázhatóság terén nyújt kiemelkedő teljesítményt. Számos protokoll támogatásával, mint például az IPsec és az SSL VPN, a Cisco VPN rugalmasan alkalmazkodik a különböző hálózati igényekhez és biztonsági követelményekhez. A vállalati szintű titkosítási szabványoknak való megfelelés garantálja az érzékeny adatok védelmét a jogosulatlan hozzáféréssel szemben.

A Cisco VPN Főbb Előnyei:

- Magas szintű biztonság: Erős titkosítási protokollok alkalmazása.

- Megbízhatóság: Stabil és folyamatos kapcsolat biztosítása.

- Skálázhatóság: Könnyű integráció a növekvő hálózati infrastruktúrába.

- Rugalmasság: Különböző VPN protokollok támogatása.

- Központi menedzsment: Egyszerű adminisztráció és konfiguráció.

A Cisco VPN Különböző Típusai

A Cisco különböző típusú VPN megoldásokat kínál, amelyek eltérő felhasználási területekre és igényekre vannak szabva. A leggyakrabban használt típusok közé tartozik az IPsec VPN és az SSL VPN.

IPsec VPN (Internet Protocol Security)

Az IPsec egy protokollcsomag, amely az IP rétegben biztosít biztonságot. Két fő módot támogat: a transport módot, amely a végpontok közötti kommunikációt védi, és a tunnel módot, amely egy titkosított alagutat hoz létre két hálózat között. Az IPsec VPN gyakran használatos telephelyek közötti (site-to-site) VPN kapcsolatokhoz és távoli hozzáféréshez is.

Az IPsec VPN Főbb Jellemzői:

- Magas biztonság: Erős titkosítási algoritmusok (pl. AES, 3DES).

- Protokollszintű védelem: Az IP csomagokat védi.

- Kétféle mód: Transport és tunnel mód támogatása.

SSL VPN (Secure Sockets Layer VPN)

Az SSL VPN a webböngészők által is támogatott SSL/TLS protokollra épül. Ez lehetővé teszi a biztonságos távoli hozzáférést webböngészőn keresztül, vagy speciális kliens szoftver segítségével (pl. Cisco AnyConnect). Az SSL VPN különösen népszerű a távoli munkavállalók körében, mivel könnyen használható és nem igényel bonyolult konfigurációt a kliens oldalon.

Az SSL VPN Főbb Jellemzői:

- Egyszerű használat: Böngésző alapú hozzáférés vagy kliens szoftver.

- Tűzfalbarát: A szabványos HTTPS portot (443) használja.

- Rugalmas hozzáférés: Bármilyen eszközről elérhető.

A Cisco VPN Beállításának Lépései

A Cisco VPN beállítása a választott VPN típustól és a használt Cisco eszköztől (pl. router, tűzfal) függően változhat. Az alábbiakban bemutatjuk az alapvető lépéseket egy tipikus IPsec és SSL VPN konfigurációhoz.

IPsec VPN Beállítása (Példa Cisco ASA tűzfalon)

Ez a példa egy telephelyek közötti IPsec VPN konfigurációját mutatja be két Cisco ASA tűzfal között.

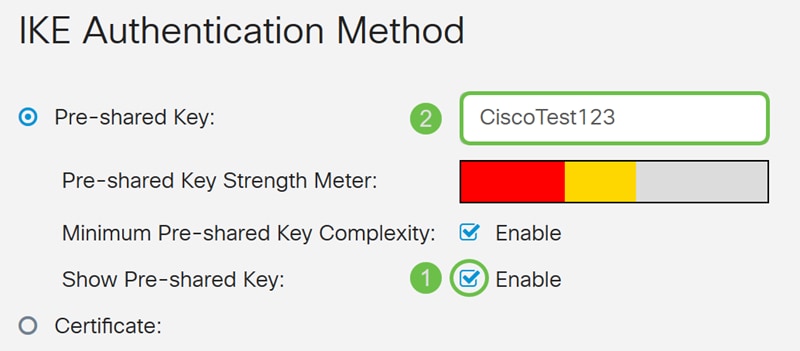

1. Fázis 1 (IKE – Internet Key Exchange) Konfigurációja

Az IKE felelős a biztonságos csatorna létrehozásáért, amelyen keresztül a 2. fázis kulcsai cserélődnek.

- ISAKMP engedélyezése az interfészen:

crypto isakmp enable outside

- ISAKMP policy létrehozása:

crypto isakmp policy 10 authentication pre-share

crypto isakmp policy 10 encryption aes-256

crypto isakmp policy 10 hash sha256

crypto isakmp policy 10 group 2

crypto isakmp policy 10 lifetime 86400

Ez a policy meghatározza az autentikációs módszert (pre-shared key), a titkosítási algoritmust (AES-256), a hashelési algoritmust (SHA-256), a Diffie-Hellman csoportot (2) és a policy élettartamát (86400 másodperc).

- Pre-shared key beállítása a peer IP címéhez:

crypto isakmp key titkoskulcs address [peer_public_ip] netmask 255.255.255.255

A titkoskulcs mindkét oldalon azonos kell, hogy legyen.

2. Fázis 2 (IPsec SA – Security Association) Konfigurációja

A 2. fázisban kerül meghatározásra a tényleges adatforgalom védelmére használt protokoll és algoritmus.

- Access-list definiálása az érdekes forgalomhoz:

access-list vpn_forgalom extended permit ip [local_network] [local_subnet_mask] [remote_network] [remote_subnet_mask]

Ez az access-list határozza meg, hogy mely forgalomnak kell a VPN alagúton keresztül haladnia.

- Transform-set létrehozása:

crypto ipsec transform-set esp-aes256-sha256 esp-aes 256 esp-sha256-hmac

A transform-set meghatározza a használt biztonsági protokollokat (ESP) és algoritmusokat (AES-256 titkosítás és SHA-256 hitelesítés).

- Crypto map létrehozása és hozzárendelése az interfészhez:

crypto map vpn_map 10 ipsec-isakmp

crypto map vpn_map 10 match address vpn_forgalom

crypto map vpn_map 10 set peer [peer_public_ip]

crypto map vpn_map 10 set transform-set esp-aes256-sha256

crypto map vpn_map interface outside

A crypto map köti össze az IKE policy-t, az érdekes forgalmat, a peer IP címét és a transform-set-et.

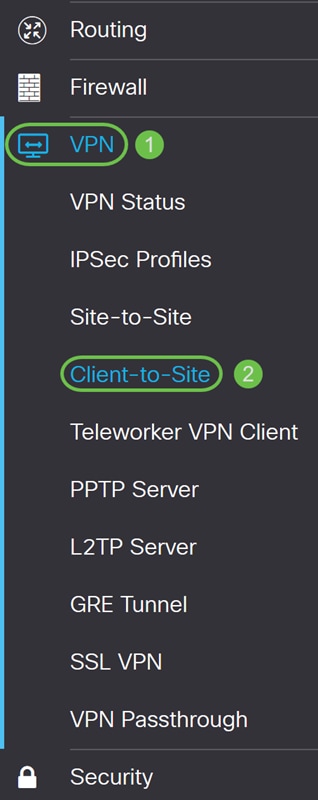

SSL VPN Beállítása Cisco AnyConnect segítségével

A Cisco AnyConnect Secure Mobility Client egy népszerű SSL VPN kliens, amely biztonságos távoli hozzáférést biztosít. A beállításhoz először konfigurálni kell a Cisco ASA tűzfalat.

1. WebVPN engedélyezése és konfigurálása

- WebVPN engedélyezése az interfészen:

webvpn

enable outside

- SSL titkosítási beállítások konfigurálása (opcionális):

ssl encryption aes256-sha1

ssl trust-point [trustpoint_neve] outside

2. AnyConnect konfigurálása

- AnyConnect kép feltöltése az ASA-ra:

copy ftp://[ftp_felhasználó]:[jelszó]@[ftp_szerver]/anyconnect-win-4.x.x.xxxx-k9.pkg disk0:/

Cserélje ki a szögletes zárójelben lévő értékeket a sajátjaival.

- AnyConnect profil letöltésének engedélyezése (opcionális):

webvpn

anyconnect profiles [profil_neve] disk0:/[profil_fajl_neve].xml

group-policy [csoport_neve] attributes

webvpn

anyconnect profiles value [profil_neve] type user

- Csoport policy létrehozása az AnyConnect kliensek számára:

group-policy AnyConnect_Users internal

group-policy AnyConnect_Users attributes

vpn-tunnel-protocol svc

address-pools value VPN_Pool

split-tunnel policy tunnelspecified

split-tunnel network list ACL_Split_Tunnel

default-domain value [domain_neve]

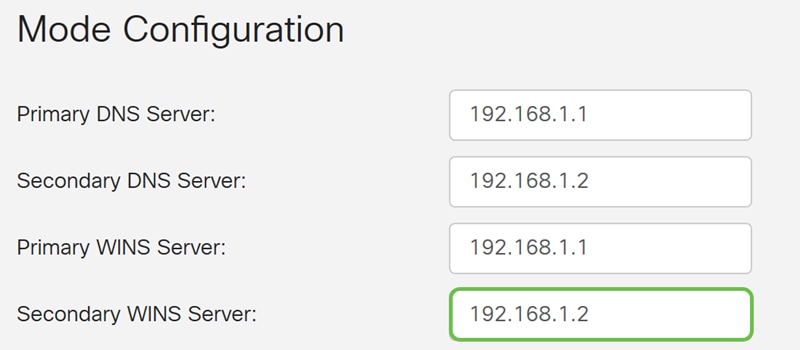

dns-servers value [elsődleges_DNS] [másodlagos_DNS]

Itt definiáljuk a használandó VPN protokollt (SVC – Secure VPN Client), az IP cím tartományt (VPN_Pool), a split tunneling beállításait (ha szükséges), a default domaint és a DNS szervereket.

- Felhasználói adatbázis konfigurálása (helyi vagy külső):

username [felhasználónév] password [jelszó]

Vagy konfigurálhat AAA szervert (pl. RADIUS, LDAP) a felhasználók hitelesítéséhez.

- Tunnel group létrehozása:

tunnel-group AnyConnect_Tunnel type remote-access

tunnel-group AnyConnect_Tunnel general-attributes

address-pool VPN_Pool

authentication-server-group LOCAL

default-group-policy AnyConnect_Users

A tunnel group köti össze a felhasználói csoportot a konfigurált beállításokkal.

3. AnyConnect kliens csatlakozása

A konfiguráció befejezése után a felhasználók a Cisco AnyConnect Secure Mobility Client szoftverrel csatlakozhatnak a VPN-hez a Cisco ASA nyilvános IP címének megadásával.

Gyakori Problémák és Megoldásuk

A Cisco VPN beállítása során számos probléma merülhet fel. Az alábbiakban néhány gyakori problémát és azok lehetséges megoldásait ismertetjük.

Kapcsolódási hibák

- Tűzfal blokkolja a forgalmat: Ellenőrizze a tűzfal beállításait mind a kliens, mind a szerver oldalon. Győződjön meg róla, hogy a szükséges portok (pl. 500, 4500 UDP az IPsec-hez, 443 TCP az SSL VPN-hez) nincsenek blokkolva.

- Helytelen konfiguráció: Ellenőrizze a VPN konfigurációját mindkét oldalon. A paramétereknek (pl. titkosítási algoritmusok, hashelési algoritmusok, pre-shared key) meg kell egyezniük.

- Hálózati problémák: Ellenőrizze a hálózati kapcsolatot a kliens és a VPN szerver között. Próbáljon meg pingelni a VPN szerver nyilvános IP címét.

Hitelesítési hibák

- Helytelen felhasználónév vagy jelszó: Ellenőrizze a megadott hitelesítő adatokat.

- AAA szerver problémái: Ha külső hitelesítési szervert (pl. RADIUS, LDAP) használ, ellenőrizze a szerver elérhetőségét és konfigurációját.

Teljesítményproblémák

- Magas hálózati terhelés: Ellenőrizze a hálózati sávszélességet és a VPN szerver terheltségét.

- Helytelen MTU beállítások: A Maximum Transmission Unit (MTU) beállításainak eltérése fragmentációhoz és lassabb teljesítményhez vezethet. Próbálja meg csökkenteni az MTU értékét a kliens oldalon.

A Cisco VPN Biztonságának Növelése

A Cisco VPN önmagában is biztonságos megoldás, de további intézkedésekkel tovább növelhető a biztonsági szint.

Erős jelszavak használata

Győződjön meg róla, hogy a felhasználók erős, egyedi jelszavakat használnak. Javasolt a jelszó komplexitási követelmények beállítása és a rendszeres jelszócserére való ösztönzés.

Többfaktoros hitelesítés (MFA) implementálása

Az MFA egy további biztonsági réteget ad hozzá a hitelesítési folyamathoz azáltal, hogy a felhasználóknak két vagy több hitelesítési tényezőt kell megadniuk (pl. jelszó és egy egyszer használatos kód a mobilalkalmazásból).

A legfrissebb szoftververziók használata

Tartsa naprakészen a Cisco eszközeinek és a Cisco AnyConnect kliens szoftverének verzióját a legújabb biztonsági javítások és funkciók elérése érdekében.

Hozzáférés korlátozása

Alkalmazzon minimális jogosultság elvét, és csak a szükséges erőforrásokhoz engedélyezze a hozzáférést a VPN-en keresztül csatlakozó felhasználók számára.

Összefoglalás

A Cisco VPN beállítása elengedhetetlen a biztonságos távoli hozzáférés és a telephelyek közötti biztonságos kommunikáció megteremt