Az Internet Veszelyei Fogalmazas

Az Internet Veszélyei: Átfogó Útmutató a Digitális Biztonsághoz

Korunk digitális világában az internet szerves részévé vált mindennapjainknak. Lehetővé teszi a kommunikációt, az információszerzést, a szórakozást és a munkavégzést. Azonban a digitális tér nem csupán lehetőségeket rejt magában, hanem számos veszélyt is, amelyekkel tisztában kell lennünk ahhoz, hogy megóvjuk magunkat és szeretteinket. Ez az átfogó útmutató részletesen feltárja az internet leggyakoribb és legkomolyabb veszélyeit, valamint bemutatja a hatékony védekezési stratégiákat.

1. A Rosszindulatú Szoftverek (Malware) Világa

A rosszindulatú szoftverek, vagy más néven malware, olyan programok, amelyeket arra terveztek, hogy kárt okozzanak a számítógépekben, okostelefonokban vagy más digitális eszközökben, illetve az azokon tárolt adatokban. Számos fajtája létezik, mindegyik más céllal és módszerrel operál.

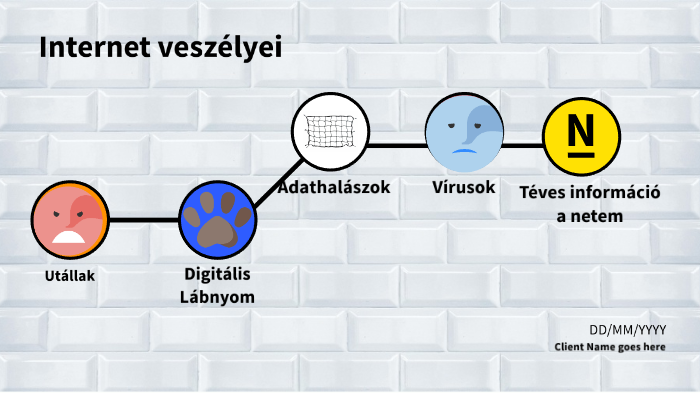

1.1. Vírusok: A Fertőző Kódok

A vírusok olyan kártékony programok, amelyek képesek más programokhoz vagy a rendszer indítószektorához kapcsolódni, és azok futtatásakor aktiválódnak. Gyakran önmagukat másolják és terjesztik tovább, megfertőzve ezzel egyre több fájlt és rendszert. A vírusok működése sokféle lehet, a bosszantó üzenetek megjelenítésétől kezdve a fájlok törlésén át a rendszer teljes összeomlásáig.

1.1.1. A Vírusok Terjedésének Módjai

A vírusok leggyakrabban fertőzött e-mail mellékleteken, letöltött fájlokon, megosztott adathordozókon (például USB-kulcsokon) keresztül terjednek. A felhasználó tudtán kívül kerülnek a rendszerbe, és addig rejtve maradhatnak, amíg egy fertőzött fájlt meg nem nyitnak vagy egy fertőzött programot el nem indítanak.

1.1.2. Védekezés a Vírusok Ellen

A hatékony védekezés alapja egy megbízható vírusirtó szoftver telepítése és rendszeres frissítése. Emellett fontos az óvatosság az e-mailek mellékleteinek megnyitásakor és a gyanús weboldalak elkerülése.

1.2. Férgek: Az Önterjedő Kártevők

A férgek a vírusokhoz hasonlóan kártékony programok, de abban különböznek tőlük, hogy képesek önállóan terjedni hálózaton keresztül, anélkül, hogy egy meglévő fájlhoz vagy programhoz kapcsolódnának. Kihasználhatják a rendszerek biztonsági réseit, és automatikusan átmásolhatják magukat más számítógépekre, jelentősen lelassítva a hálózat működését és erőforrásait felemésztve.

1.2.1. A Férgek Terjedésének Mechanizmusa

A férgek gyakran a hálózati protokollok sebezhetőségeit használják ki a terjedéshez. Miután egy rendszerre bejutottak, képesek önállóan keresni a hálózat többi sebezhető pontját, és azokra is átmásolni magukat.

1.2.2. Védekezés a Férgek Ellen

A védekezés magában foglalja a tűzfal megfelelő konfigurálását, az operációs rendszer és az alkalmazások rendszeres frissítését a biztonsági rések befoltozása érdekében, valamint a gyanús hálózati aktivitás figyelését.

1.3. Trójai Programok: A Rejtett Fenyegetések

A trójai programok olyan kártékony szoftverek, amelyek ártalmatlannak tűnnek, gyakran hasznos funkciókat ígérnek, de a háttérben káros tevékenységet végeznek. Nem képesek önmagukat másolni, terjesztésükhöz a felhasználó közreműködése szükséges, például egy fertőzött fájl letöltése és futtatása révén.

1.3.1. A Trójai Programok Működése

A trójai programok sokféle kárt okozhatnak, beleértve a személyes adatok ellopását (például jelszavak, bankkártyaadatok), a távoli hozzáférés biztosítását a támadók számára, a rendszer kémkedését (billentyűzetleütések rögzítése, képernyőképek készítése), vagy akár a rendszer más rosszindulatú szoftverekkel való fertőzését.

1.3.2. Védekezés a Trójai Programok Ellen

A védekezés kulcsa a körültekintő szoftverletöltés, csak megbízható forrásokból származó programok telepítése, valamint egy jó vírusirtó folyamatos futtatása, amely képes felismerni a trójai programokat.

1.4. Kémprogramok (Spyware): A Titkos Megfigyelők

A kémprogramok olyan szoftverek, amelyeket arra terveztek, hogy a felhasználó tudta nélkül információkat gyűjtsenek a tevékenységéről, és ezeket az információkat továbbítsák egy harmadik félnek. Ez magában foglalhatja a böngészési előzményeket, a beírt jelszavakat, a személyes levelezést, vagy akár a képernyőképeket is.

1.4.1. A Kémprogramok Működése és Terjedése

A kémprogramok gyakran rejtve települnek más szoftverekkel együtt, vagy hamis letöltéseken keresztül jutnak a rendszerbe. A háttérben futnak, és észrevétlenül gyűjtik az adatokat.

1.4.2. Védekezés a Kémprogramok Ellen

A védekezéshez speciális antispyware szoftverek használata ajánlott, emellett fontos a szoftverek körültekintő telepítése és a gyanús weboldalak elkerülése.

1.5. Zsarolóprogramok (Ransomware): A Digitális Túszejtők

A zsarolóprogramok olyan kártékony szoftverek, amelyek titkosítják a felhasználó fájljait, és váltságdíjat követelnek a feloldásukért. Ez komoly problémákat okozhat mind magánszemélyeknek, mind szervezeteknek, hiszen fontos adatok válhatnak hozzáférhetetlenné.

1.5.1. A Zsarolóprogramok Működése és Terjedése

A zsarolóprogramok gyakran e-mail mellékleteken, fertőzött weboldalakon vagy szoftverek sebezhetőségein keresztül terjednek. A titkosítás általában erős algoritmusokkal történik, így a fájlok visszaállítása váltságdíj fizetése nélkül rendkívül nehéz vagy lehetetlen.

1.5.2. Védekezés a Zsarolóprogramok Ellen

A legjobb védekezés a megelőzés. Fontos a rendszeres adatmentés külső adathordozóra vagy felhőbe, a szoftverek naprakészen tartása, az ismeretlen forrásokból származó fájlok és linkek elkerülése, valamint egy hatékony vírusirtó használata.

1.6. Reklámprogramok (Adware): A Bosszantó Hirdetések

A reklámprogramok olyan szoftverek, amelyek nem feltétlenül károsak a rendszerre nézve, de zavaró hirdetéseket jelenítenek meg a felhasználó számára, gyakran kéretlen pop-up ablakok formájában. Némelyikük nyomon követheti a böngészési szokásokat is.

1.6.1. A Reklámprogramok Terjedése

A reklámprogramok gyakran ingyenes szoftverekkel együtt települnek, a felhasználó tudtával vagy anélkül.

1.6.2. Védekezés a Reklámprogramok Ellen

A védekezéshez speciális adware-eltávolító eszközök használata segíthet, valamint a szoftverek telepítésekor érdemes figyelmesen elolvasni a feltételeket.

2. Az Adathalászat (Phishing) Ármányai

Az adathalászat egy olyan megtévesztő technika, amelynek célja, hogy a támadók érzékeny személyes adatokat szerezzenek meg a felhasználóktól, például jelszavakat, bankkártyaadatokat vagy személyazonosító adatokat. Gyakran hamis e-mailek, üzenetek vagy weboldalak formájában jelentkezik, amelyek megbízható forrásnak tűnnek.

2.1. A Phishing Módszerei

Számos módszer létezik az adathalász támadások végrehajtására:

2.1.1. E-mail Phishing

A leggyakoribb módszer, amikor a támadók hamis e-maileket küldenek, amelyek egy megbízható szervezettől (például banktól, online szolgáltatótól) származnak. Az e-mailben általában sürgető kérések szerepelnek (például fiókadatok frissítése), és egy hamis weboldalra vezető linket tartalmaznak, ahol a felhasználó beírja érzékeny adatait.

2.1.2. Smishing (SMS Phishing)

Hasonló az e-mail phishinghez, de itt a támadók SMS-üzeneteket használnak a megtévesztésre.

2.1.3. Vishing (Voice Phishing)

Ebben az esetben a támadók telefonon próbálják meg kicsalni az áldozatok adatait, gyakran valamilyen sürgős problémára hivatkozva.

2.1.4. Pharming

Egy kifinomultabb módszer, ahol a támadók a DNS-kiszolgálókat manipulálják, így a felhasználó egy legitimnek tűnő weboldal címét beírva egy hamis oldalra kerül.

2.2. Hogyan Ismerjük Fel az Adathalász Kísérleteket?

Fontos, hogy tisztában legyünk az adathalász kísérletek jellemzőivel:

- Sürgető hangvétel: Gyakran sürgetik a felhasználót, hogy azonnal cselekedjen.

- Helyesírási és nyelvtani hibák: A hamis üzenetek gyakran tartalmaznak hibákat.

- Gyanús linkek: Az egérmutatót a link fölé víve ellenőrizhető a valódi céloldal.

- Kéretlen kérések személyes adatokra: Legitim szervezetek soha nem kérnek érzékeny adatokat e-mailben vagy SMS-ben.

- Általános megszólítás: Gyakran nem a felhasználó nevét használják.

2.3. Védekezés az Adathalászat Ellen

- Legyünk szkeptikusak a kéretlen üzenetekkel szemben.

- Ellenőrizzük a feladó e-mail címét és a linkeket.

- Ne adjunk meg személyes adatokat gyanús weboldalakon.

- Használjunk erős jelszavakat és kétfaktoros hitelesítést.

- Legyünk óvatosak a letöltésekkel és a mellékletekkel.

3. A Személyazonosság-lopás (Identity Theft) Fenyegetése

A személyazonosság-lopás akkor következik be, amikor valaki jogtalanul megszerzi és felhasználja egy másik személy személyes adatait (például nevét, születési dátumát, társadalombiztosítási számát, bankkártyaadatait) anyagi haszonszerzés vagy más bűncselekmények elkövetése céljából.

3.1. A Személyazonosság-lopás Módszerei

- Adathalászat: Az áldozatok megtévesztésével szerzik meg az adatokat.

- Adatszivárgások: Vállalatok vagy szervezetek adatbázisaiból származó adatok kerülnek illetéktelen kezekbe.

- Hagyományos módszerek: Például a postai küldemények ellopása, a szemétben talált dokumentumok átkutatása.

- Malware: Kémprogramok segítségével gyűjtik az információkat.

3.2. A Személyazonosság-lopás Következményei

A személyazonosság-lopás súlyos következményekkel járhat az áldozatokra nézve, beleértve:

- Pénzügyi veszteségek (jogtalan hitelfelvételek, bankkártya-csalások).

- Hitelrontás.

- Bűncselekmények elkövetése az áldozat nevében.

- Érzelmi megterhelés.

3.3. Védekezés a Személyazonosság-lopás Ellen

- Óvjuk személyes adatainkat.

- Használjunk erős jelszavakat.

- Figyeljük a banki kivonatainkat és a hiteljelentéseinket.

- Semmisítsük meg a bizalmas dokumentumokat.

- Legyünk óvatosak az online megosztásokkal.

4. Az Online Zaklatás (Cyberbullying) Sötét Oldala

Az online zaklatás, vagy cyberbullying, az interneten vagy más digitális eszközökön keresztül történő zaklatást, megfélemlítést vagy megalázást jelent. Különösen a fiatalokat érintheti súlyosan.

4.1. Az Online Zaklatás Formái

- Szöveges üzenetek vagy posztok formájában történő bántalmazás.

- Kínos képek vagy videók megosztása.

- Hamis profilok létrehozása.

- Kirekesztés online csoportokból.

4.2. Az Online Zaklatás Hatásai

Az online zaklatás komoly lelki problémákhoz vezethet az áldozatoknál, beleért